Petya’ nın ürettiği şifreyi kırabilmemiz için ihtiyacımız olan şey Petya’ nın ürettiği şifreyi hesaplayabilen bir internet sitesi (petya-pay-no-ransom-mirror1.herokuapp.com) ve Windows kurtarma CD’ si (eğer böyle bir CD oluşturmadıysanız Microsoft’ un kendi sitesinden ücretsiz olarak indirilebilirsiniz).

İnternet sitesi Petya virüsü bulaşmış Hard Diskimizin bazı bilgilerine ihtiyaç duymakta. Bu bilgileri elde etmenin iki farklı yolu vardır. İlki çok zahmetli bir yöntemdir. Bunun için internet üzerinden bir Hex-Editor programı indirerek ihtiyacımız olan tüm bilgileri okumaktır. Diğer yöntem ise güvenlik araştırmacısı olan Fabian Wosar’ ın bu amaç için ürettiği programı kullanmak. Program ücretisiz olup download.bleepingcomputer.com/fabian-wosar/PetyaExtractor.zip linkinden indirilebilir. Bazı antivirüs programları bu programı tehdit olarak algılayabilir ancak program tamamen zararsızdır.

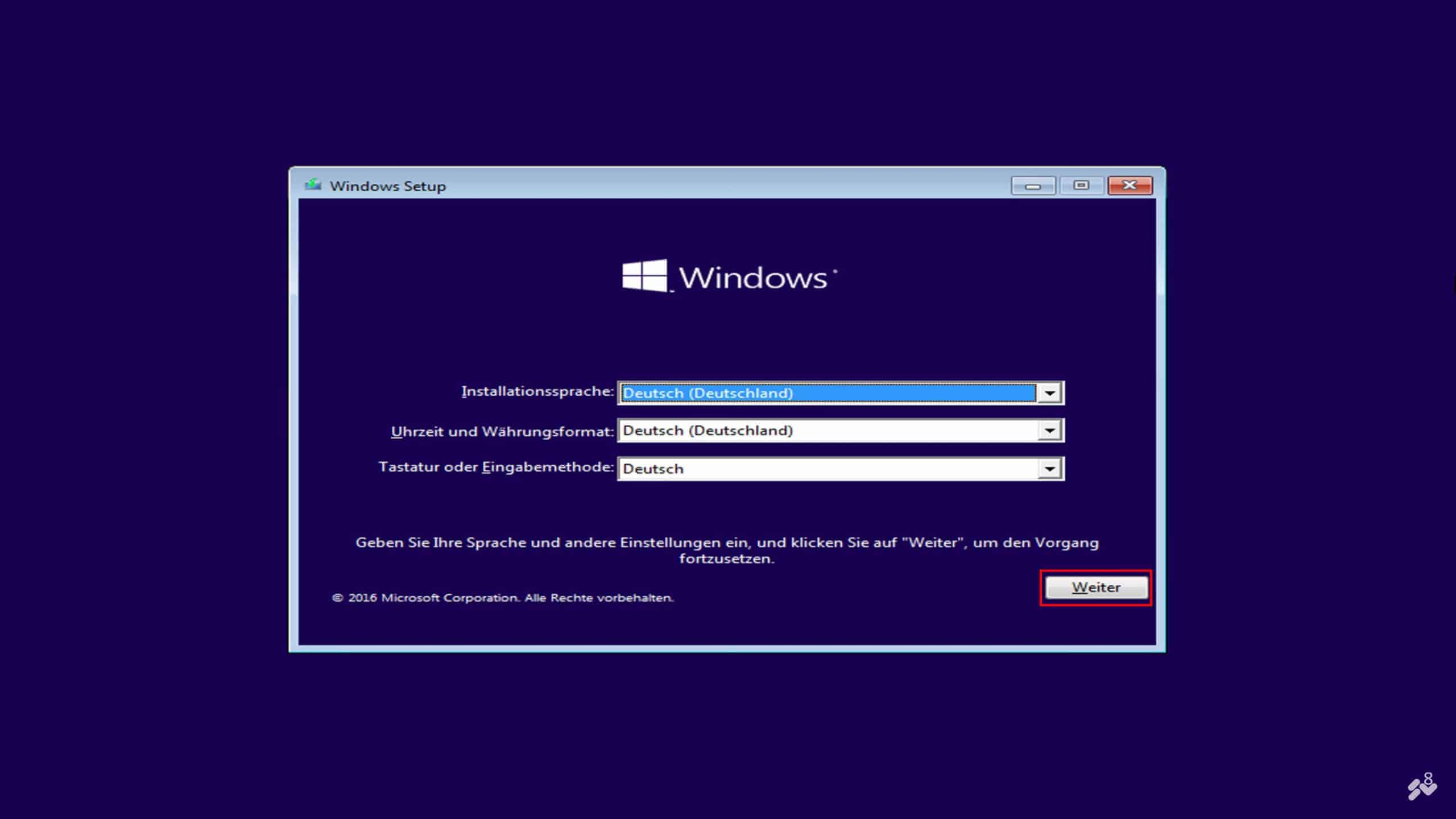

İlk adımda kurtarma CD’ sini ve yukarıdaki linkten indirmiş olduğunuz programı kopyaladığınız USB Belleği Petya virüsü bulaşmış bilgisayara takıyoruz ve bilgisayarı yeniden başlatıyoruz.

Karşınıza çıkan bu ekranda İleri seçeneğini seçiyoruz. Bu kısımda

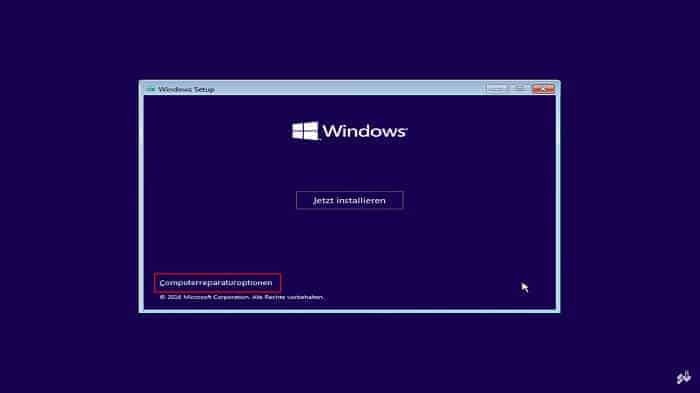

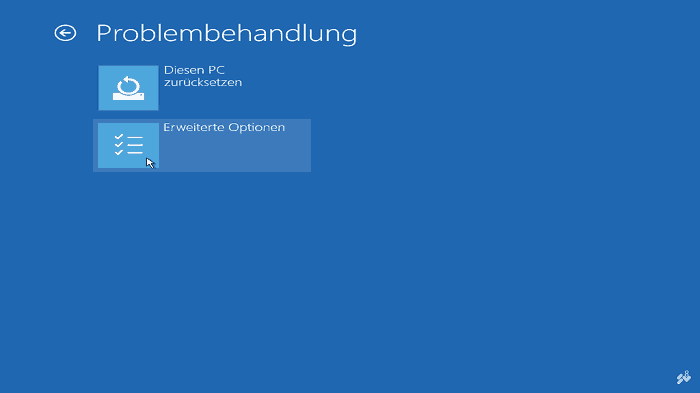

bilgisayar onarma seçeneklerini seçiyoruz ve ardından gelişmiş ayarları seçiyoruz.

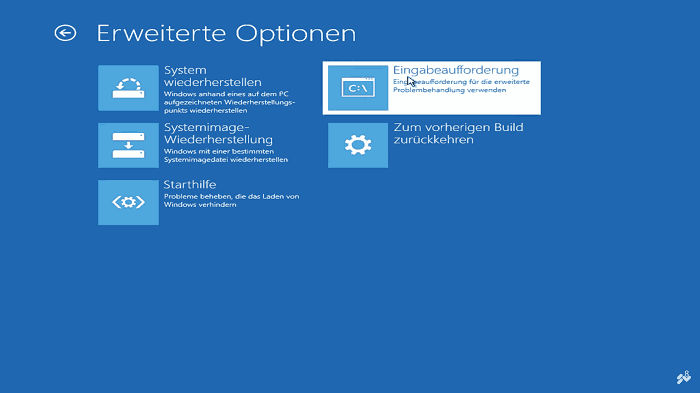

Son olarak buradan cmd’ yi çalıştır seçeneğini seçiyoruz.

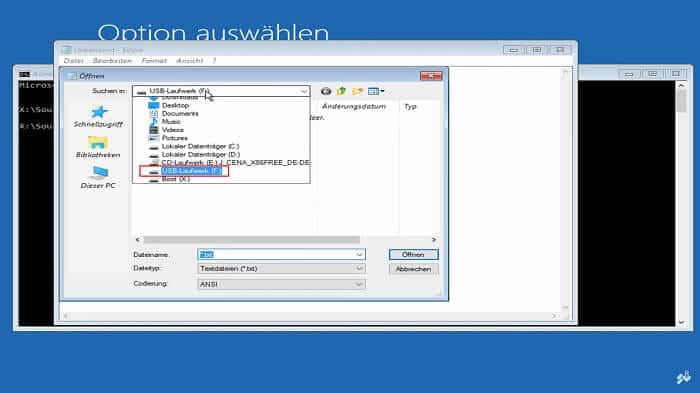

Bu adımda USB belleğimizin hangi harf ile tanımlandığını bulmamız gerek. Bunun için açılan cmd ekranına notepad yazıyoruz ve ENTER tuşuna basıyoruz. Notepad programını açıktan sonra üst menüden Dosya -> Aç seçeneğini seçiyoruz ve karşımıza çıkan ekrandan USB belleğimizin hangi harf ile tanımlandığına bakıyoruz (burada F harfi ile tanımlanmış).

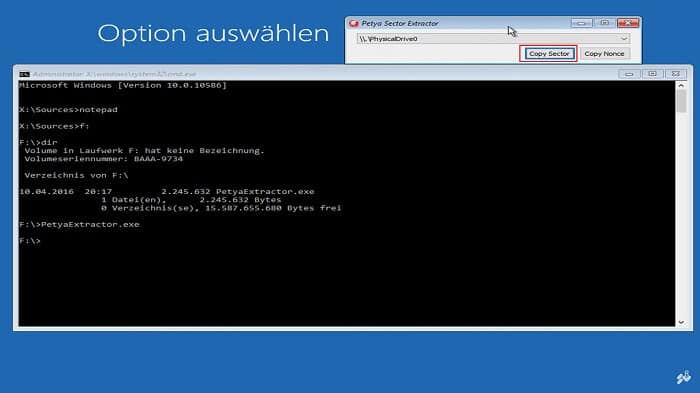

USB belleğimizin hangi harf ile tanımlandığını bulduktan sonra CMD ekranına USB belleğimizin harfi: (burada f:) komutunu girerek bilgisayarımızı USB belleğe yönlendiriyoruz ve ardından PetyaExtractor.exe komutunu girerek indirmiş olduğumuz programı çalıştırıyoruz.

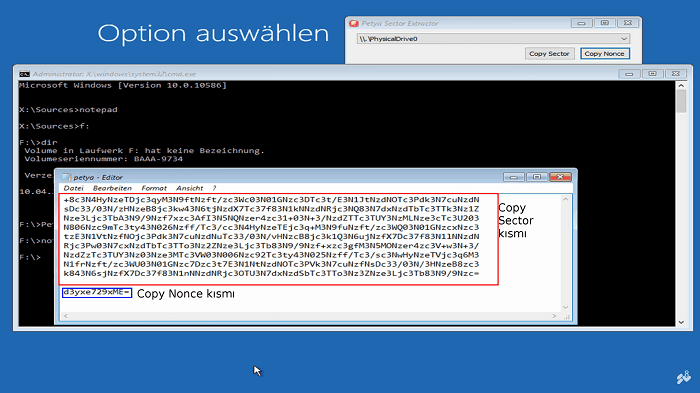

Programı çalıştırdıktan sonra copy sector butonuna basıp otomatik olarak kopyalanan yazıyı notepad’ e yapıştırıyoruz. Ardından Copy Nonce butonuna basarak işlemi tekrarlıyoruz ve oluşturmuş olduğumuz bu dosyayı USB belleğimize kaydediyoruz.

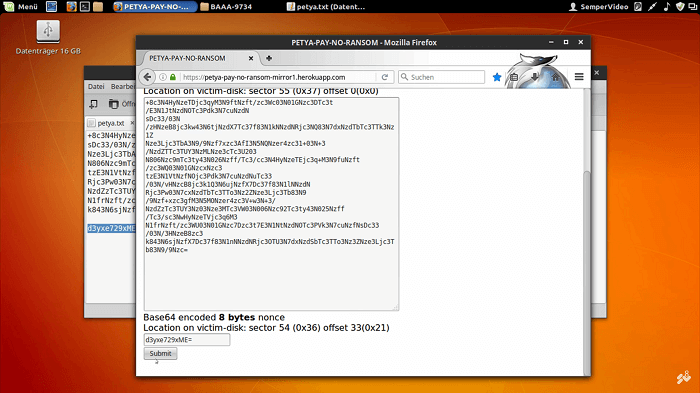

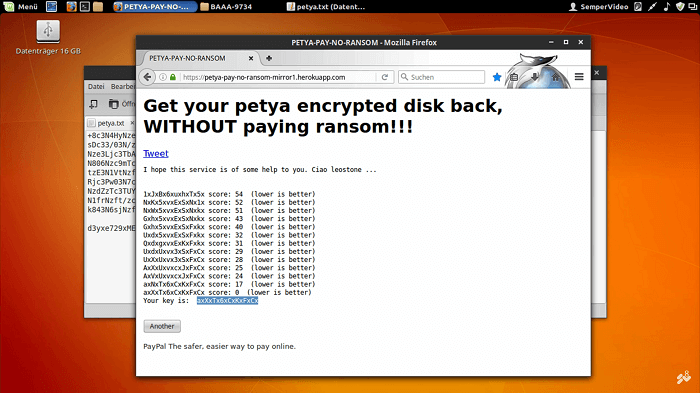

İkinci bir bilgisayardan linkini vermiş olduğum internet sitesine giriyoruz ve oluşturmuş olduğumuz notepad dosyasının içerisindeki bilgileri bu siteye veriyoruz. İlk kutunun içerisine kopyaladığımız ilk bilgileri ikincisine ise ikini kopyaladığımız bilgiyi yapıştırıp submit butonuna basıyoruz.

Birkaç saniye bekledikten sonra ihtiyaç duyduğumuz şifre site tarafından hesaplanmış olacaktır.

Tüm resimler SemperVideo kanalındaki “Krypto-Trojaner Petya entschlüsselt” videosundan alınmıştır.

Umarım faydalı olmuştur...

Umarım faydalı olmuştur...